Invadir uma senha do Yahoo!

O Yahoo tem muitas falhas graves de segurança

Invadir uma senha do Yahoo!

O Yahoo tem muitas falhas graves de segurança

O Yahoo! que você usa para seus negócios é um dos ativos digitais mais valiosos que você possui. De fato, ter seu e-mail invadido seria um desastre; seu e-mail equivale ao seu telefone para comunicação.

Hackers e cibercriminosos fazem esforços constantes para criar uma infinidade de armadilhas para roubar uma conta Yahoo!. É muito importante terceirizar suas contas e manter uma agenda de contatos separada, não associada ao endereço de e-mail que você utiliza, a fim de evitar a propagação caso um dia sofra uma invasão.

Mas se você teve seu Yahoo! invadido, não se preocupe: sempre há soluções para recuperá-lo.

Se você clicar em " Esqueci a senha ", você será colocado em contato com a equipe do Yahoo!, que lhe fará algumas perguntas de segurança, como seu local de nascimento, seu melhor amigo de infância ou até mesmo o primeiro nome do seu cachorro! Se você responder corretamente às perguntas, poderá redefinir seu código de acesso e, assim, recuperar o acesso aos seus e-mails e contatos do Yahoo!. Isso raramente funciona, mas se realmente não funcionar, você precisará tentar entender a causa da invasão da qual foi vítima.

Para isso, você precisa pensar como um hacker: onde ele encontrou a falha de segurança? Uma senha muito simples pode ser o motivo, ou talvez o link de um e-mail fraudulento em que você clicou? Você já pensou em limpar seu computador de possíveis vírus? Talvez seus contatos também estejam em perigo? Você deve entrar em contato com eles, um por um, para avisá-los de que, se receberem uma mensagem sua, não devem respondê-la, pois estarão se comunicando com o hacker, que tentará de todas as formas extrair dinheiro deles.

Aqui está uma lista de métodos dos quais você provavelmente nunca ouviu falar, mas que podem ser usados contra você para invadir sua conta Yahoo!. É importante saber que esses métodos evoluem cada vez mais a cada ano. Por exemplo, se você achar que um método era comum há 10 anos, saiba que certamente surgiram variantes muito mais ameaçadoras. Por essa razão, é essencial manter-se sempre atualizado sobre a evolução do cibercrime.

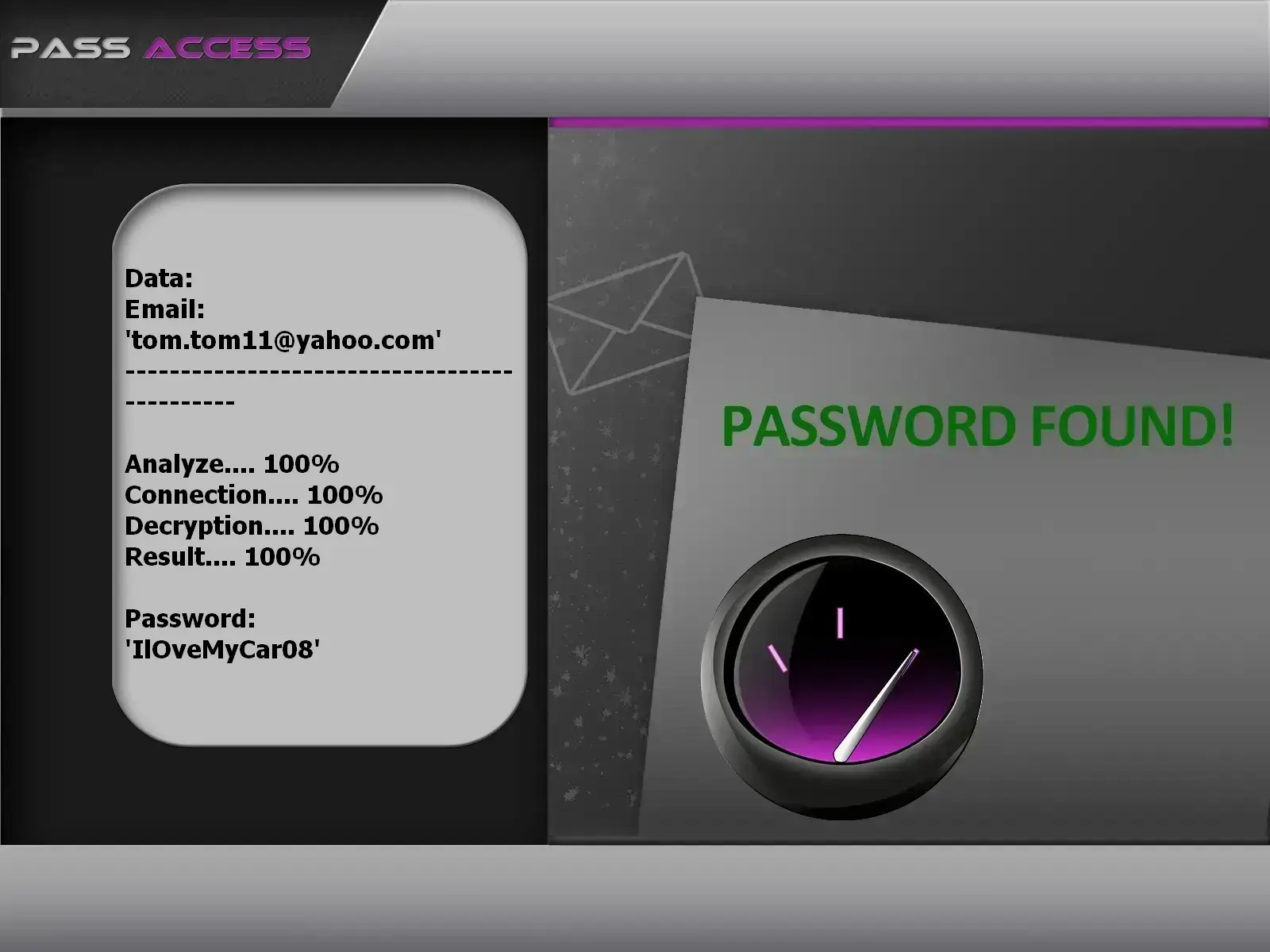

usando o PASS ACCESS.

O PASS ACCESS é uma ferramenta de recuperação de senhas que permite recuperar o acesso a uma conta Yahoo!, mesmo que a senha seja complexa.

Graças a este software, especialmente desenvolvido por engenheiros de cibersegurança, você pode descriptografar senhas de qualquer conta Yahoo!

É extremamente fácil de usar e adequado até mesmo para usuários com conhecimentos técnicos limitados. Basta seguir estas três etapas simples:

Além disso, você recebe um período de teste de 30 dias. Ao final desse período, ou funciona, ou você recebe seu dinheiro de volta. Agora é o momento perfeito para experimentar!

Falando de variantes muito mais perigosas, aqui estamos diante de uma adaptação da famosa técnica de phishing, ainda conhecida pela população como phishing. O phishing é uma técnica de coleta de informações na qual o hacker induz os usuários a enviar uma mensagem que contém um link. Se, por descuido, negligência ou ignorância, o usuário clicar no link contido na mensagem, será automaticamente redirecionado para uma plataforma controlada por hackers — mas que se parece com um site comum que ele costuma visitar. É assim que seus dados pessoais são roubados. Na variante do spearphishing, a vítima é alvo de forma específica. Consequentemente, o hacker usará todos os métodos possíveis para conquistar sua confiança, coletando dados que o façam acreditar que está conversando com uma pessoa conhecida. No ambiente profissional, isso lembra fortemente o que é comumente chamado de Comprometimento de E-mail Corporativo (Business Email Compromise), quando o hacker, por exemplo, usurpa a identidade do chefe da vítima para forçá-la a agir e fazer algo que, em princípio, não deveria fazer. Como você certamente percebe, essa variante é muito mais perigosa, pois é fácil enganar a vítima.

O DNS é um conjunto de infraestruturas que facilita o uso de um site ou de várias outras ferramentas de TI. Atua principalmente na comunicação entre dispositivos de computador e servidores, permitindo a transmissão e recepção de dados. Pode acontecer que, graças aos cookies — que representam uma espécie de marcador —, o sistema crie um caminho que torne o acesso a uma plataforma muito mais rápido e fácil para o usuário comum. Isso significa que, se você costuma se conectar ao seu Yahoo! por meio de um navegador como o Google Chrome, cada vez que tentar acessar o Yahoo! por esse navegador, o tempo de conexão e carregamento será muito menor do que nas primeiras vezes. Isso não só economiza muito tempo, como também representa ergonomia e uma melhor experiência do usuário. Infelizmente, os cibercriminosos sabem explorar essas infraestruturas contra nós. Para ter sucesso em seus golpes, eles recorrem ao que é comumente chamado de envenenamento de cookies. Isso consiste basicamente em injetar códigos maliciosos nos cookies instalados no DNS. Quando os hackers conseguem isso, podem redirecionar o caminho normalmente seguido por cada usuário da internet. Por exemplo, ao digitar yahoo.com em seu navegador, sua conexão será desviada para um site falso do Yahoo! — e tudo isso sem que você perceba. É assim que conseguem coletar seus dados de login e usá-los contra você. O mais difícil nesse contexto é que a vítima não tem meios de se proteger, especialmente se o envenenamento de DNS vier diretamente do provedor de internet (ISP) — uma situação que ocorre com frequência.

O uso de malware é claramente indispensável quando se trata de invadir contas. Esses programas de computador foram projetados especificamente para isso. Os mais famosos incluem:

Quando falamos de invasão, o aspecto do chip (SIM card) nem sempre vem à mente imediatamente. No entanto, há, de fato, certas falhas de segurança nessa área que podem ser exploradas contra o usuário. Em primeiro lugar, há a técnica chamada SIM Swap. Esse método permite que hackers roubem um número de telefone sem sequer usar a internet. Como sabemos, as operadoras oferecem uma forma de o usuário recuperar seu chip caso o perca acidentalmente ou tenha o telefone roubado. Na situação de invasão, o hacker entra em contato com a operadora telefônica de sua vítima. Após autenticar a identidade desta, o cibercriminoso solicita que o número de telefone seja transferido para um novo chip que ele terá em sua posse. É a partir desse momento que o problema realmente começa. De fato, o

Além do SIM Swap, existe a técnica de Simjacking, reservada a especialistas. Ela consiste em explorar falhas de segurança presentes em determinados chips para roubar dados dos usuários. Cerca de 5% dos chips em circulação são vulneráveis ao Simjacking. Além disso, com a expansão dos chips e-SIM, espera-se encontrar ainda mais vulnerabilidades desse tipo.

Em um contexto onde os cibercriminosos já têm vantagem sobre você, é essencial adotar boas práticas. Um estilo de vida digital saudável é fundamental para todos os usuários que desejam manter suas contas online seguras. Aqui estão algumas técnicas que podem ajudar:

Ela combina o uso da senha com um código único enviado por mensagem de texto ou e-mail. É uma barreira adicional caso sua senha seja comprometida. Felizmente, o Yahoo! oferece autenticação em duas etapas. Para ativá-la:

Você não deve usar sua senha do Yahoo! em outras contas. Embora possa parecer tentador — para não esquecê-la —, muitos usuários têm o hábito de reutilizar a mesma senha em várias contas. Se o objetivo é não esquecer a senha, isso é arriscado quando uma de suas contas é comprometida por um vazamento de dados ou uma invasão em massa. Se você tem dificuldade para lembrar várias senhas para diferentes contas, é geralmente uma boa ideia usar um gerenciador de senhas.

O conselho mais comum dado aos usuários é usar senhas longas, com pelo menos 8 caracteres, compostas por letras, números e símbolos. No entanto, hoje em dia é melhor usar frases completas em vez de combinações aleatórias de caracteres. Por exemplo: " 1enfantjoueàlaballe " é mais seguro e confiável do que " Agtisj4 ".

Se você receber uma mensagem de origem duvidosa, a única coisa que deve fazer é simplesmente excluí-la. Não tente entendê-la. Se a mensagem for de alguém que você conhece e pedir que você clique em algum link, não o faça. Se estiver com curiosidade excessiva, é preferível abrir seu navegador e digitar manualmente o endereço do site em questão. Quando a mensagem vem de um gestor profissional ou colega de trabalho, antes de tomar qualquer atitude, é aconselhável ligar para essas pessoas e confirmar oralmente. Quando você recebe uma mensagem do Yahoo!, é fortemente recomendável não tomar nenhuma ação, especialmente se você não iniciou nada que pudesse gerar esse e-mail.

Embora as extensões de navegador sejam frequentemente muito úteis, muitas vezes podem esconder malware. Por isso, é importante não abusar delas. É até aconselhável removê-las.

Não importa qual medida de segurança você adote: ela será inútil se seu dispositivo de computação for vulnerável a algum tipo de ataque. Como mencionado anteriormente, os métodos usados por hackers para burlar sua segurança estão aumentando em número e se tornando mais sofisticados. Por isso, é essencial saber usar um antivírus. É a solução mais simples de cibersegurança. Seja você usuário de computador ou smartphone, não hesite em obter proteção contra vírus.

As atualizações são uma necessidade. Muitos usuários negligenciam e não instalam as atualizações disponibilizadas. No entanto, vulnerabilidades de segurança continuam causando estragos, como as falhas Zero Day. Nenhum software antivírus o protegerá contra uma vulnerabilidade Zero Day. Muito menos contra um exploit de 0 clique (0-click). Se você vir a notificação solicitando uma atualização, não a adie: atualize o mais rápido possível.

Apesar de todas essas medidas, você ainda pode ser alvo de um ataque cibernético. Segurança 100% não existe. É pura utopia acreditar que estamos absolutamente protegidos. Por isso, você deve estar pronto para reagir imediatamente caso seja atacado.

Infelizmente, as invasões de contas do Yahoo são bastante comuns, dada a história de falhas de segurança e vulnerabilidades da plataforma.

Sim, é possível recuperar uma conta do Yahoo invadida. Você pode tentar a opção "Esqueci a senha" e responder às perguntas de segurança. No entanto, se não funcionar, serão necessárias outras medidas.

Os métodos comuns incluem phishing, malware como keyloggers e spyware, envenenamento de DNS e invasão de chip (SIM card).

Algumas medidas que você pode tomar incluem ativar a autenticação em duas etapas, usar credenciais de login únicas, atualizar regularmente sua senha, ter cautela com mensagens suspeitas e manter seus dispositivos protegidos com software antivírus.

Se sua conta do Yahoo for invadida, você deve imediatamente alterar sua senha, revisar as configurações da conta em busca de alterações não autorizadas, alertar seus contatos sobre a violação e considerar ativar medidas adicionais de segurança.

Embora algumas ferramentas afirmem ajudar na recuperação de senhas, é importante ter cautela e evitar softwares potencialmente maliciosos. Em vez disso, siga os procedimentos oficiais de recuperação de conta do Yahoo.

Sim, usar um gerenciador de senhas para gerar e armazenar senhas únicas e complexas para cada conta pode melhorar significativamente a segurança da sua conta do Yahoo e de outras contas online.